По статистике компании Ozon 84% россиян пользуются услугами курьеров. Поэтому на площадках хранятся персональные данные большого количества пользователей, лакомый кусок для злоумышленников, зарабатывающих на продаже баз ПДн. В 2023 году 74% инцидентов в ритейл секторе были утечками конфиденциальной информации. Вторая по значимости цель хакеров — персональные данные 46%.

Естественно, государство пытается регулировать сохранность персональных данных (ФЗ-152 «О персональных данных»), и от компаний требуется его соблюдение, в противном случае на организацию будут наложены штрафные санкции. Помимо этого, для компаний любая атака грозит серьезными финансовыми потерями. Например, атака на сайт и приложение магазина «Перекресток» закрыла доступ к услугам компании на 48 часов, в результате чего компании был нанесен многомиллионный ущерб из-за недополученной выручки.

Обозначенная проблема показывает высокий интерес злоумышленников к преодолению системы защиты онлайн-ритейла, что говорит о необходимости выстраивания качественных процессов защиты информации и процессов управления уязвимостями.

С чего начать в построение правильных бизнес-процессов по управлению уязвимостями инфраструктуры онлайн-магазина?

Первое, что нужно сделать для построения правильных процессов обеспечения информационной безопасности ИТ-инфраструктуры онлайн-ритейла — провести аудит, чтобы понять, какие объекты есть в сети и в каком состоянии они находятся. Важно собрать вместе все ИТ-активы, которыми владеет компания и понять как они связаны между собой, построить ресурсно-сервисную систему, первично оценить их состояние. Некоторые проблемы выявятся уже на этом этапе.

Уязвимости могут располагаться в разных местах: сайт компании, почтовые сервер, FTP-сервер и многое другое. А также важно не забывать про социальные уязвимости, которые связаны в первую очередь с человеческим фактором. Причин их возникновения тоже довольно много: от слабых паролей, используемых по умолчанию, до трудностей с процессом установки обновлений или даже полным отсутствием программных пакетов для обновления. Последнее особенно актуально в условиях санкций, когда многое зарубежное ПО уже не поддерживается.

Если внутри организации компетенций для проведения аудита нет, такую задачу может закрыть внешняя организация. Для управления и отслеживания состояния инфраструктуры лучше всего держать все ИТ-активы компании связанными, построенная ресурсно-сервисная модель позволяет быстро реагировать на инциденты и иметь полную картину защищаемого периметра при построении системы защиты информации. Когда наша компания проводит аудиты, то мы организуем связность систем через собственное решение «InfraRed», которое производит автоматизированный учет и аудит ИТ-активов, строит их карту связей, сканирует на наличие ошибок и уязвимостей в конфигурациях, обеспечивает процессы комплексного управления такими системами. При разработке этого продукта мы заложили весь опыт проведения аудитов информационной безопасности, однако, для базовой настройки системы защиты информации можно использовать и решения с открытым программным кодом, такие как netbox или GLPI, однако они ограничены в функционале и подходят только как временные решения.

Проведение аудита — это только первый шаг в сторону качественных процессов управления уязвимостями. Дальше нужно эти уязвимости закрыть для чего порой недостаточно просто закупить новые средства защиты и поставить обновления на используемое программное обеспечение. Здесь необходима комплексная работа, поскольку нельзя исключать использование методов социальной инженерии. Как и любой другой процесс обеспечения информационной безопасности, процесс управления уязвимостями является бесконечно повторяющимся циклом.

Так после выявления уязвимостей необходимо составить их список и план по устранению. Далее необходимо проработать процессную часть, выстроить регламенты по работе с новыми сервисами, а также внедрить специализированное программное обеспечения для контроля ИТ-активов и выявления уязвимостей в режиме «реального времени». Именно так работает наша команда по аудиту, автоматизирует для заказчика процессы White box и Black box тестирования. Ключевая задача, которую решают все эти работы – настроить процесс управления уязвимостями, поскольку он является основой для угроз и причиной возникновения рисков информационной безопасности.

Построение процесса управления уязвимостями

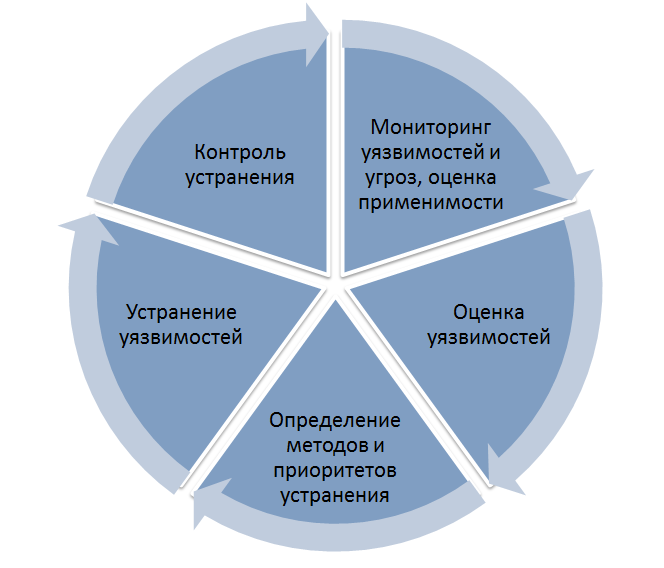

При построении системы защиты информации онлайн-магазина процесс управления уязвимостями может быть реализован вручную или автоматизирован, цель одна – максимально быстро закрывать существующие уязвимости, не позволяя развиваться угрозам. Процесс управления уязвимостями состоит из пяти основных этапов (рис.1), которые обеспечивают решение задач процесса, контроль за процессом, его результатами, улучшение качества процесса. По сути это хорошо знакомый всем и немного доработанный цикл Деминга.

Рис.1. Основные этапы процесса управления уязвимостями

Как и любой другой процесс в обеспечении информационной безопасности процесс управления уязвимостями является цикличным и призван постоянно повышать качество защиты информации в компании. Какие задачи решаются на каждом из этапов?

Мониторинг уязвимостей и угроз, оценка применимости

На этапе мониторинга уязвимостей и оценки их применимости к ИТ-активам необходимо провести идентификацию уязвимостей ИТ-активов на основании данных, получаемых из внешних и внутренних источников. Далее требуется осуществить сканирование ИТ-инфраструктуры на наличие уязвимостей. На данном этапе требуется обеспечить регулярность работ, что осуществляется сканерами уязвимостей или можно прибегнуть к помощи сторонних подрядчиков для осуществления тестирования на проникновение и анализа защищенности. Частота данной процедуры зависит от политики безопасности организации, но рекомендуется проводить сканирование инфраструктуры не реже чем раз в месяц, а прибегать к внешним подрядчикам не реже чем раз в квартал. По результатам сканирования необходимо сформировать отчет, который представляется всем ответственным сотрудникам, в том числе ИТ-службе для оперативного реагирования на потенциальные угрозы. Для сканирования можно использовать такие «легкие» сканеры как Vega и Unicornscan. А для замены регулярных дорогостоящих аудитов можно использовать продукты для автоматического тестирования на проникновения, однако сегодня из-за санкций на рынке доступен только аудитор уязвимостей AlphaSence.

Оценка уязвимостей

Следующий этап — это оценка уязвимостей. Его основной целью является определение уровня критичности уязвимостей применительно к ИТ-активам. Для расчета уровня критичности используется информация об уязвимости, её базовом уровне критичности (CVSS) и информация о критичности ИТ-актива, на котором была обнаружена уязвимость.

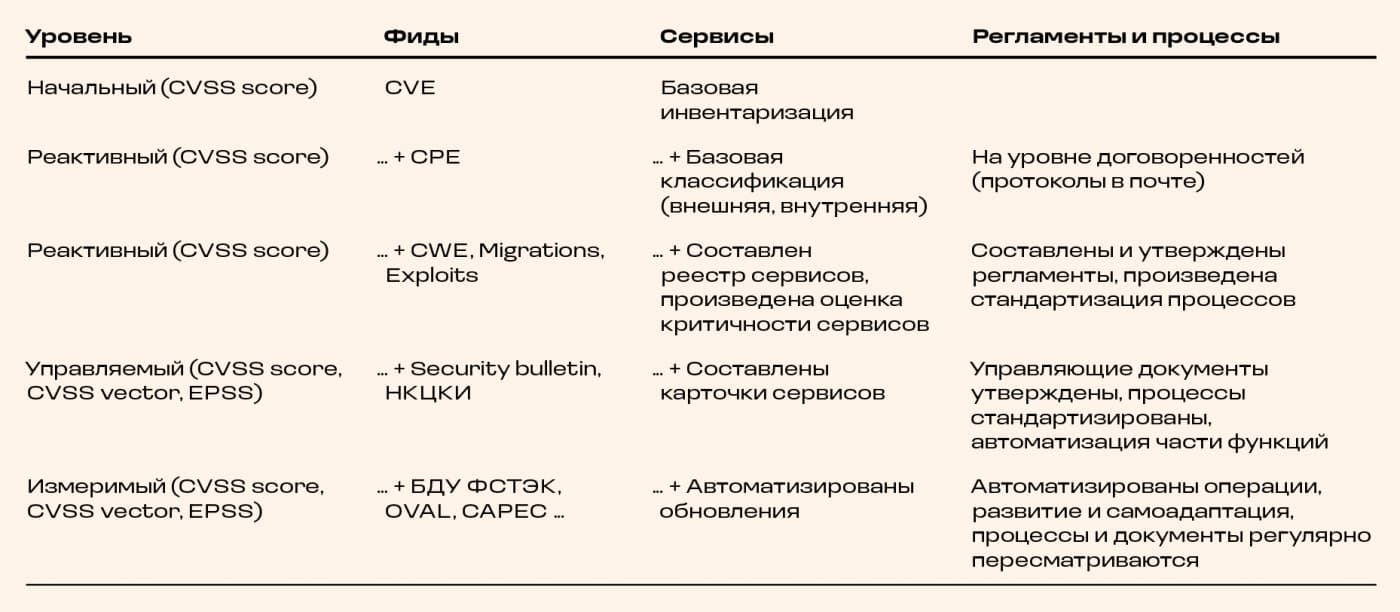

Таблица 1 – Уровни зрелости процессов управления ИТ-активами

Определение методов и приоритетов устранения

Информацию, которую специалисты ИБ получили из отчета сканера, нужно приоритизировать: определить, какие уязвимости следует устранять в первую очередь, а какие поставить в регулярный план на устранение. Уязвимости могут быть сгруппированы по степени их критичности и потенциального воздействия на систему: по CVSS (наиболее популярный способ приоритизации), по наличию эксплойта, нахождению уязвимости на критичных активах, по рейтингу уязвимости и уровню критичности.

На этапе определения способов и приоритетов устранения уязвимостей выполняются следующие шаги:

- выбираются ответственные;

- определяется приоритетность ИТ-активов для устранения уязвимостей;

- выбирается способ устранения уязвимостей;

- определяются сроки реализации (в зависимости от уровня критичности);

- реализация устранения уязвимостей.

В идеале процессом анализа защищенности и процессом установки обновлений должны руководить разные сотрудники. Эти процессы должны идти параллельно, а уязвимости должны закрываться довольно быстро.

Устранение уязвимостей

Этап устранения — это принятие соответствующих мер для нейтрализации обнаруженных уязвимостей. Оно заключается в установке патчей/обновлений, остановке или отключении тех или иных служб и протоколов, в выполнении компенсирующих мер или принятии риска по неустранению. Принятые решения по обнаруженным уязвимостям, как правило, обозначаются в системе установкой соответствующего статуса (например, компенсирующие меры, риск принят или ложное срабатывание). Это нужно для оценки дальнейших действий по уязвимостям и контроля их устранения. Если принято решение об устранении уязвимости, то формируется задача на ИТ-отдел и запускается патч-менеджмент — процесс управления и применения патчей, обновлений и исправлений программного обеспечения.

Контроль устранения

Этап контроля включает в себя проверку устранения уязвимостей и соблюдения сроков, а также дальнейшее отслеживание состояния инфраструктуры для выявления новых уязвимостей. Также в этот этап входит анализ причин отклонений и неисполнений заявок на устранение и разработка на их основе решений по улучшению процесса. После получения результатов последующих сканирований можно оценить количественные показатели по уязвимостям: сколько устранено, сколько найдено новых, какие уязвимости остались неустранёнными.

Как повысить общий уровень безопасности

В целом показанный процесс управления уязвимостями применим для компаний любого размера, но в любом случае начать выстраивание системы защиты информации стоит с инвентаризации и аудита ИТ-инфраструктуры. Дальнейший план решений зависит от результатов аудита. Но есть универсальные рекомендации, которые помогут закрыть базовые уязвимости и повысить «порог входа» для хакеров:

Необходимо исключить человеческий фактор, периодически обновлять пароли, использовать сильные пароли, не устанавливать софт из непонятных источников, применять принцип минимальных привилегий. То есть ограничить доступ к панели администратора и управлению хранилищем для большинства пользователей, чтобы потеря контроля над одним компьютером или устройстве не стала критичной для всей организации.

- необходимо проверить, не используются ли в ИТ-инфраструктуре пароли «по умолчанию» и при необходимости изменить их.

- внедрить процессы управления ИТ-активами: процессы аудита ИТ-активов, процесс управления уязвимостями, процесс разграничения и контроля доступа, процесс защиты от вредоносного ПО, процесс управления инцидентами и т. д. Для описания и внедрения процессов подойдут международные стандарты, принятые в РФ.

Необходимо настроить регулярное обновление ПО. У каждого программного обеспечения есть известные уязвимости на момент выхода обновления, но постоянно появляются новые «дыры» и эксплойты, которые закрывают новые версии обновления.

в процессе разработки, тестирования и поддержки веб-приложений крайне важно обеспечивать их безопасность. Чаще всего система безопасности выстраивается как система противодействия существующим угрозам. Информация о самых актуальных уязвимостях публикуется в OWASP в нем собраны 10 самых распространенных векторов атак и уязвимостей.

Ну и самое важное — пентестирование ИТ-инфраструктуры на устойчивость к внешним атакам. Для этого потребуются дополнительные инструменты, которые помогут выявить уязвимости в приложениях, сайтах, сторонних сервисах, используемых в ИТ-инфраструктуре. Тут может помочь комплексный инструмент, который автоматизирует процессы проведения тестов на проникновение, а также опишет возможные сценарии обхода периметра безопасности и защиты от них, даст инструкции.